Ransomware: Lockbit durch Ermittler zerschlagen - zwei Festnahmen

Operation Cronos: Je eine Verhaftung in Polen und der Ukraine. Ermittler haben Zugriff auf Daten und Kryptogeld sowie Websites von Lockbit erbeutet.

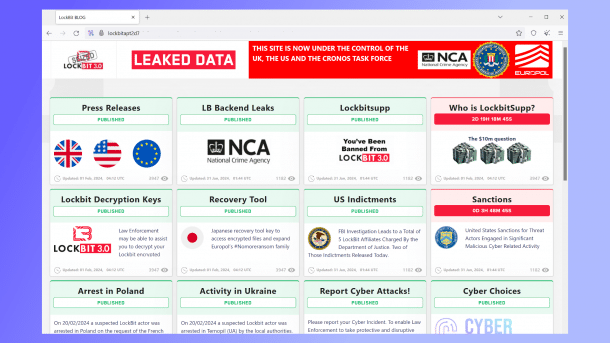

Die Lockbit-Webseite im Darknet wurde von Strafverfolgern übernommen und im bisherigen Stil aufgemacht.

(Bild: heise online / dmk)

Nachdem am späten Montagabend bekannt geworden war, dass die Darknet-Webseiten der Ransomware-Gruppierung LockBit offenbar unter der Kontrolle internationaler Strafverfolgungsbehörden stehen, haben diese nun weitere Details veröffentlicht. Dazu bedienen sich die Ermittler ebenjener Darknet-Seiten – statt Lösegeldforderungen mit Countdown finden sich auf den typischen "Kacheln" der Darknet-Seite derzeit Pressemitteilungen.

Koordiniert durch die europäische Polizeibehörde Europol, haben zehn Ermittlungsbehörden weltweit an der "Operation Cronos" teilgenommen, darunter auch deutsche Ermittler. Als Teil der Razzia wurden 34 Server in den Niederlanden, Deutschland, Finnland, Frankreich, der Schweiz, Australien, den Vereinigten Staaten und dem Vereinigten Königreich beschlagnahmt, zweihundert Krypto-Brieftaschen sichergestellt und zwei Personen festgenommen.

Die Festgenommenen – wohl sogenannte "Affiliates" der Lockbit-Bande, die gegen eine Umsatzbeteiligung deren Infrastruktur für eigene Erpressungsversuche nutzten – gingen den Strafverfolgern im ukrainischen Ternopil sowie in Polen ins Netz. Zusätzlich hat das US-Justizministerium Anklage gegen zwei russische Staatsbürger erhoben: Ivan "Bassterlord" K. und Artur S. wird vorgeworfen, die Lockbit-Ransomware für Straftaten genutzt zu haben. Beide sind zur Stunde offenbar noch auf freiem Fuß.

Klarstellung eingefügt, dass es sich bei den Festgenommenen dem aktuellen Kenntnisstand zufolge nicht um die in den US-Anklageschriften Erwähnten handelt.

Auf dem ehemaligen Lockbit-Blog geben die Ermittler nun seltene Einblicke hinter die Kulissen der Bande. So haben sie Screenshots der Administrationsoberfläche veröffentlicht, die sowohl Chats mit Opfern als auch die Erstellung einer maßgeschneiderten Ransomware-Variante mit einem web-basierten Werkzeug zeigen.

(Bild: Quelle: NCA / Europol)

Pwned mit PHP-Codeschmuggel

Zum Verhängnis wurde den Cybergangstern offenbar eine Lücke in PHP. Wie ein Mitglied der Bande gegenüber den Malware-Experten "VX Underground" zugab, griffen die Behörden die Lockbit-Server mittels einer Codeschmuggel-Lücke (CVE-2023-3824) in älteren Versionen der populären Skriptsprache an, die im November vergangenen Jahres bekannt wurde.

Auch für Opfer der Kriminellen besteht neue Hoffnung. Den Behörden fielen auch Werkzeuge und Schlüsselmaterial in die Hände, die die Entschlüsselung betroffener Daten ermöglichen. Entsprechende Tools werden auf der Webseite "No More Ransom" angeboten – am frühen Dienstagnachmittag fehlte der Eintrag für Lockbit jedoch noch.

Noch ist unbekannt, wer hinter dem Pseudonym "LockbitSupp" steckt – die Identität des sogenannten "Operator" oder Kopfes der Ransomware-Bande wollen die Ermittler in zwei Tagen enthüllen. Zudem werden Stück für Stück weitere Informationen über die Infrastruktur, Mitglieder und Werkzeuge der Bande veröffentlicht. Auch zu deren Profiten will das internationale Strafverfolger-Konsortium in Kürze Details nennen.

LockBit ist mit Abstand die größte Ransomware-as-a-Service-Gruppe. Einer Analyse des Sicherheitsunternehmens F-Secure zufolge gingen im vergangenen Jahr über 20 Prozent aller Ransomware-Angriffe aufs Konto der Bande und ihrer Handlanger ("Affiliates"). Der Zweitplazierte "Clop" führte nur 10 Prozent der Gesamtangriffe durch. Die Kriminellen haben in ihrer fünfjährigen Laufbahn Hunderte Millionen US-Dollar Lösegeld gefordert und 120 Millionen eingenommen. Dabei hatten sie zuletzt strenge Regeln für Verhandlungen mit Opfern angelegt, um Umsatzeinbußen durch hohe Lösegeld-Rabatte zu vermeiden.

(cku)