Tesla: Forscher der TU Berlin verschaffen sich Zugriff auf Autopilot-Hardware

Mit Hilfe eines kurzen Spannungsabfalls konnten sich drei Doktoranden der TU Berlin Zugriff auf die Platine verschaffen, auf der Teslas Autopilot arbeitet.

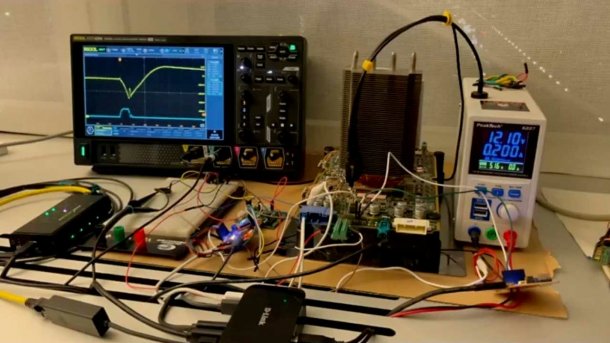

Versuchsanordnung

(Bild: Christian Werling, Niclas Kühnapfel, Hans Niklas Jacob)

Den Sicherheitsforschern Christian Werling, Niclas Kühnapfel und Hans-Niklas Jacob von der TU Berlin ist es offenbar erneut gelungen, sich Zugriff auf Hardware der Elektroautos von Tesla zu verschaffen. Mit Hilfe von Voltage Glitch sollen die Doktoranden die eigentlich geschützte ARM64-basierte Platine gerootet haben, auf der das Fahrassistenzsystem "Autopilot" in aktuellen Tesla-Modellen läuft. Dabei haben sie mithilfe ihrer Ausrüstung, die 600 Euro kostete, die Spannung für zwei Mikrosekunden um 560 Millivolt abgesenkt, berichtete der Spiegel.

(Bild: 37C3, Screenshot von der Live-Übertragung)

Am Mittwochnachmittag haben die drei auf dem 37. Chaos Communication Congress vorgetragen, wie sie mittels Voltage Glitching beliebigen Code und Benutzerdaten aus dem System extrahieren konnten. Dabei zeigten sie ein Video, das zuvor vom Fahrer des Teslas gelöscht worden sei. Ihre Forschungsergebnisse sollen die drei bereits an Tesla gemeldet haben.

"Elon-Modus"

Auch sollen die drei Forscher das System nachvollzogen haben können, mit dem Tesla im laufenden Betrieb auswählt, welche Daten zum Trainieren ihrer KI zurückgeschickt werden und welche nicht. Einen sogenannten Elon-Modus, den im Juni dieses Jahres ein anderer IT-Experte entdeckt hatte, konnten sie verifizieren und auch einschalten. In dem auch Executive Mode genannten Modus fährt ein Tesla ohne Fahrerüberwachung im Selbstfahrbetrieb.

Insgesamt wollten die Forscher in ihrem Vortrag Teslas Sicherheitsarchitektur und die Lücken im Autopilot beleuchten. In ihrer Ankündigung verwiesen Werling, Kühnapfel und Jacob darauf, dass sich trotz mannigfaltiger Technik wie Kameras und maschinellen Lernens weiter Unfälle mit Teslas im Autopilot-Modus ereignen. Dabei würden Daten, die für Forschungen nützlich wären, von Teslas strikt geschützt.

Das aktuelle Projekt der drei Berliner schließt an den "Tesla-Jailbreak" an, den sie im vergangenen Sommer auf der Konferenz Black Hat vorgestellt haben. Dabei haben sie per Voltage Fault Injections eine Schwachstelle des Sicherheitscontrollers AMD Secure Processor (ASP/PSP) ausgenutzt, der in den AMD-Prozessoren der aktuellen Infotainment-Generation aller Tesla-Varianten steckt. Dafür benötigten die drei einen Lötkolben, Hardware im Wert von rund 100 bis 200 Euro und ein paar Stunden physischen Zugriff auf das Mainboard des Infotainmentsystems. Auch für den neuerlichen Angriff benötigten die Experten längeren Zugriff auf die Hardware.

(anw)