Trojaner im Kaspersky-Netz hat Signatur von Foxconn

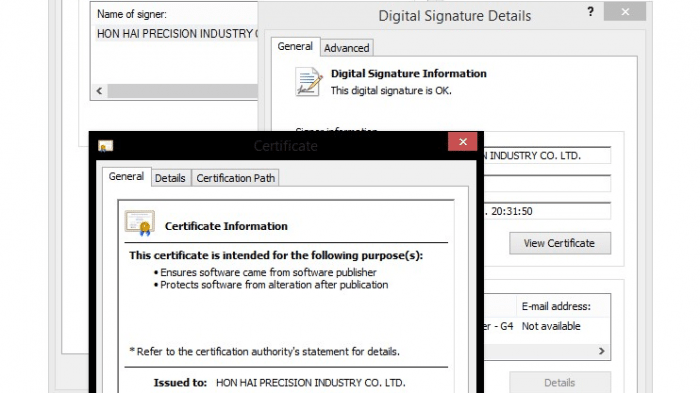

(Bild: Kaspersky)

Ein Treiber der Spionage-Software Duqu war mit einer gültigen digitalen Signatur des Auftragsfertigers Foxconn versehen. Die Komponente diente den Angreifern als Hintertür ins Kaspersky-Intranet.

Ein Teil der Duqu 2.0 getauften Spionagesoftware [1], die im Firmennetz von Kaspersky ihr Unwesen trieb, war mit einer gültigen digitalen Signatur des Auftragsfertigers Hon Hai Precision Industry Co., Ltd. versehen [2] – besser bekannt unter dem Namen Foxconn. Dies bedeutet, dass die Angreifer Zugriff auf den geheimen Signierschlüssel von Foxconn gehabt haben.

Spionage-Treiber als Backdoor

Bei der signierten Duqu-Komponente handelt es sich um den Treiber portserv.sys. Die Signatur ist notwendig, damit der Treiber von 64-bittigen Windows-Installationen geladen wird. Laut Kaspersky haben die Angreifer damit nicht die Clients infiziert, sondern Windows-Server, die sowohl mit dem Firmennetz als auch mit dem Internet verbunden sind.

Der Spionage-Treiber funktioniert wie eine Backdoor ins Firmennetz: Er leitet Verbindungen von außen in das interne Netz weiter, sodass sich die Angreifer aus der Ferne bei Kaspersky umsehen konnten. Der Treiber ermöglichte den Eindringlingen unter anderem Zugriff auf SMB-Freigaben und Remote-Desktop-Server im Kaspersky-Intranet.

romanian.antihacker und ugly.gorilla

Damit die Verbindungen nicht auffallen, leitete der Treiber die Daten ausschließlich über Port 443 zu den Angreifern. Über diesen Port werden üblicherweise HTTPS-Verkehr abgewickelt, solche Verbindungen sind also nichts ungewöhnliches. Um die Weiterleitung zu aktivieren, mussten die Angreifer dem infizierten Server das Zauberwort "romanian.antihacker" schicken.

Anschließend richtet der Spionagetreiber auf dem Server die gewünschte Umleitung ein. Kaspersky hat zudem eine weitere Variante des Treibers entdeckt, die auf eine Reihe von Schlüsselwörtern hört, die mit "ugly.gorilla" beginnen. (rei [3])

URL dieses Artikels:

https://www.heise.de/-2699275

Links in diesem Artikel:

[1] https://www.heise.de/news/Spionage-Trojaner-wuetete-im-Netzwerk-von-Kaspersky-2687375.html

[2] https://securelist.com/blog/research/70641/the-duqu-2-0-persistence-module/

[3] mailto:rei@heise.de

Copyright © 2015 Heise Medien